Mit einem Blick auf die Bedrohungslage, der die meisten Unternehmen im Zuge ihrer Geschäftstätigkeit ausgesetzt sind, war in den letzten Jahren eine stetige Weiterentwicklung dieser zu beobachten. Dies macht in vielen Unternehmen eine Adaption der Sicherheitsplanung und des entsprechenden Risikomanagements notwendig. Insbesondere im Bereich der Cyber-Kriminalität sind in den letzten Jahren starke Zuwächse rund um Bedrohungen wie Ransomware, Malware, etc. zu beobachten gewesen.

Diese Entwicklung der Bedrohungslage hat auch dazu geführt, dass Versicherungsunternehmen auch mit einer wachsenden Anzahl an regulatorischen Anforderungen gerade im Bereich der IT-Sicherheit konfrontiert sind. Mit der bevorstehenden Einführung und dem Inkrafttreten des „Digital Operational Resilience Act (DORA)“ werden die Anforderungen an ein vollumfängliches ICT-Risikomanagement voraussichtlich ab Anfang 2025 gesetzlich verbindlich geregelt.

Um sich als Unternehmen bestmöglich auf diese Risiken vorbereiten zu können, ist in erster Linie ein Verständnis der Angreifer und deren Motivation notwendig. Es sind insbesondere die Fragen zu beantworten, welche Unternehmens-Assets schützenwert sind und welche Schutzmaßnahmen zu ergreifen sind.

Was ist die Motivation hinter Cyber-Attacken

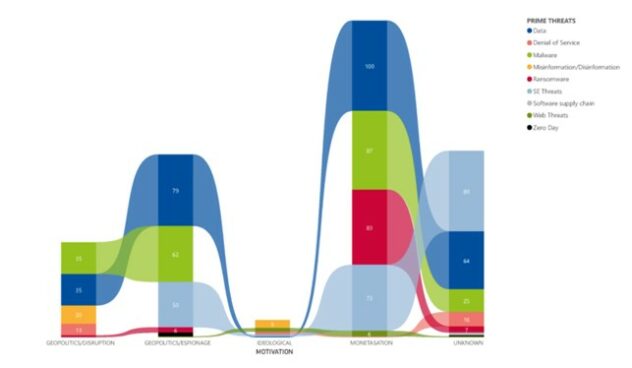

Abbildung 1: Motivation für die wichtigsten Bedrohungen / Quelle: ENISA Threat Landscape 2022

Wie in Abbildung 1 ersichtlich ist Geld die mit Abstand wichtigste Motivation für Angreifer, gefolgt von geopolitischen Motivationen. In einer großen Vielzahl der Fälle wird durch den Angreifer versucht Kapital aus den Cyberangriffen zu generieren. Es sind hierbei Angriffe auf die Verfügbarkeit sowie Ransomware die Top-Bedrohungen, die es zu berücksichtigen gilt. Es ist dabei eine zunehmende Professionalisierung der Cyber-Angriffe zu beobachten, wobei Phishing[1] häufigster Start einer größeren Attacke ist.

Wer sind die Akteure hinter solchen Angriffen

Im Folgenden soll ein Überblick über die wesentlichen Akteure gegeben werden. Diese Liste ist nicht vollständig, sondern soll einen Überblick über die wesentlichen Angreifer geben.

- Staatliche Akteure: Ziel ist die Beeinflussung geopolitischer Interessen. Nutzen vielfach sehr fortgeschrittene/unbekannte Werkzeuge für ihre Angriffe

- Organisierte Kriminalität: Ziel ist hier die Erzielung von finanziellem Gewinn. Einen starken Zuwachs verzeichnet insbesondere das „Hacker-as-a-Service“ bei dem (zumeist via Darknet) Cyberangriffe als professionelle Dienstleistung angeboten und gekauft werden können. Nutzen vielfach sehr fortgeschrittene/unbekannte Werkzeuge für ihre Angriffe

- Kleinkriminelle: Ziel ist die Erzielung von finanziellem Gewinn. Nutzen dafür zumeist bekannte Werkzeuge, die sie für ihren Einsatzzweck maßschneidern.

- Motivierte Einzelpersonen: Ziel ist vielfach ideologischer Natur oder aber auch Rache. Nutzen dafür bekannte und zumeist frei verfügbare Tools.

- Thrill-Seekers: Dies sind vor Allem Personen, die beweisen wollen, dass sie einen erfolgreichen Cyberangriff durchführen können. Nutzen dafür vor Allem frei verfügbare Tools

Wie wird bei einem Cyberangriff vorgegangen

Alle Cyberangriffe folgen einem bestimmten Ablauf, welcher in Abbildung 2 dargestellt ist.

Abbildung 2: Ablauf einer Cyberattacke

Es wird dabei in einer Vorbereitungsphase das Ziel ausgewählt, Information zum Ziel gesammelt und anschließend der Angriff vorbereitet. Der Angriff selbst wird vielfach unter Ausnutzung des Faktor „Mensch“ durchgeführt, wobei hier insbesondere Social Engineering[2] sowie Phishing zu erwähnen sind. Bei einem erfolgreichen Angriff wird die Schadsoftware im System installiert und kann dort oftmals unbemerkt eine längere Zeit verbleiben, bis sie aktiviert wird und der Angreifer seine Ziele (Manipulation, Diebstahl von Daten, etc.) umsetzt.

Wie kann ich mich schützen

Um sich als Unternehmen vor Cyberattacken aller Art zu schützen braucht es ein umfassendes Set an Maßnahmen, sowohl technischer (z.B. Antivirus Software, Firewall, Backup, etc.) als auch organisatorischer (z.B. Regeln zum Umgang mit sensiblen Daten, etc.) Natur. Es muss dabei auch ein großes Augenmerk auf die Bewusstseinsbildung von Mitarbeitenden im Unternehmen gelegt werden, da diese die erste Verteidigungslinie gegen eine Vielzahl an Angriffen darstellen.

Ein strukturiertes Risikomanagement in Bezug auf Cyber-Vorfälle sollte zudem zumindest folgende 5 Elemente umfassen:

- Identify: Identifikation welche Prozesse bzw. welche Assets im Unternehmen kritisch sind und geschützt werden müssen.

- Protect: Abgeleitet von der Identifikation erfolgt die Festlegung und Umsetzung geeigneter technischer und organisatorischer Schutzmaßnahmen zur Gewährleistung des Schutzes der Assets

- Detect: Einführung und Etablierung von geeigneten Mechanismen zur Identifizierung von Cybersicherheitsvorfällen (z.B. SIEM / SOC)

- Response: Entwicklung von Techniken für den Fall einer erfolgreichen Cyberattacke zur Eindämmung der Auswirkungen dieser

- Recover: Pläne und Verfahren zur Wiederherstellung von betroffenen Diensten und Fähigkeiten nach einem Cybersicherheitsvorfall

Fazit

Cyber-Angriffe sind eine Bedrohung für Unternehmen aller Art, die in den letzten Jahren stark zugenommen haben und jeden betreffen können. Für den richtigen Umgang mit den Risiken ist das Verständnis der Akteure und deren Motivation wichtig. Hier ist vor Allem die Erzielung von finanziellem Gewinn als Hauptmotiv hervorzuheben. Um sich davor zu schützen, bedarf es eines ganzheitlichen Risikomanagementsystems, welches einerseits a-priori Schutzmaßnahmen definiert und festlegt, entsprechende Monitoring Mechanismen nutzt und auch Verfahren für den Fall eines Cybersicherheitsvorfalls definiert hat. Zur Umsetzung hierfür ist eine gute Zusammenarbeit zwischen IT und Risikomanagement im Unternehmen essenziell. Im weiteren Kontext müssen jedoch alle Mitarbeitenden des Unternehmens berücksichtigt werden und entsprechende Bewusstseinsbildungsmaßnahmen durchgeführt werden.

[1] Unter dem Begriff Phishing versteht man Versuche, sich über gefälschte Webseiten, E-Mails oder Kurznachrichten als vertrauenswürdiger Kommunikationspartner in einer elektronischen Kommunikation auszugeben und damit an persönliche Informationen eines Internetnutzers zu gelangen. Quelle: Wikipedia

[2] Social Engineering nennt man zwischenmenschliche Beeinflussungen mit dem Ziel, bei Personen bestimmte Verhaltensweisen hervorzurufen, sie zum Beispiel zur Preisgabe von vertraulichen Informationen, zum Kauf eines Produktes oder zur Freigabe von Finanzmitteln zu bewegen. Quelle: Wikipedia